CUIDADO: Archivos adjuntos usados para vaciar cuentas bancarias en segundos

>> lunes, 25 de agosto de 2025

La nueva modalidad de estafa que vacía las cuentas bancarias en segundos con peligrosos archivos adjuntos

https://www.msn.com/

Hoy las personas suelen ser vulnerables a estafas o algún riesgo mientras navegan por internet. En un escenario donde la tecnología se ha convertido en parte esencial de la vida diaria y ejerce gran influencia en las actividades, los ciberdelincuentes encuentran la oportunidad perfecta para llevar a cabo distintos tipos de ataques digitales que pueden afectar gravemente la estabilidad y seguridad de las personas.

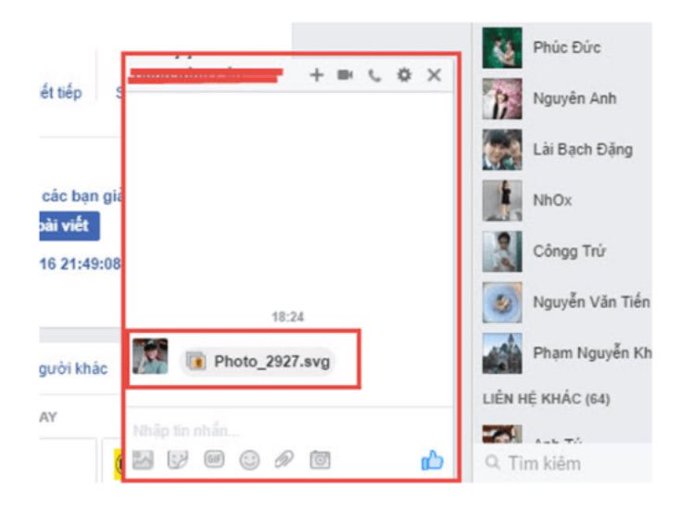

Existen muchas formas comunes de fraude que se realizan a través de aplicaciones de mensajería, como WhatsApp, y se extienden a otros servicios, como plataformas de streaming, comercio electrónico e incluso dispositivos como routers wifi, los cuales son utilizados para llevar a cabo sus maniobras.

Recientemente, salió a la luz una nueva modalidad con los documentos PDF, que se han convertido en un formato imprescindible, ya sea para trámites laborales, académicos o gestiones personales. Su practicidad y compatibilidad universal hacen que se empleen a diario en todo tipo de dispositivos, lo que también los convierte en un objetivo atractivo para los ciberdelincuentes.

Estos archivos suelen percibirse como seguros y confiables, lo que facilita que pasen desapercibidos a los ojos de los usuarios, quienes rara vez sospechan de ellos. Los atacantes diseñan estos archivos de manera que imiten a los legítimos, incorporando en su interior códigos o scripts que pueden aprovechar fallas del sistema o incluso instalar malware sin que la víctima lo note.

Este tipo de amenazas resulta especialmente peligrosa porque la mayoría de las personas no cuenta con conocimientos técnicos avanzados para detectar anomalías, lo que incrementa las probabilidades de caer en la trampa si no se adoptan medidas preventivas básicas.

De acuerdo con el último Threat Report de la empresa de ciberseguridad ESET, un archivo PDF manipulado con fines maliciosos tiene la capacidad de introducir software dañino en un dispositivo, extraer datos confidenciales o aprovechar fallas en el sistema y en los programas usados para abrirlo.

Con frecuencia, estos documentos se difunden como archivos adjuntos en correos electrónicos fraudulentos que buscan generar sensación de urgencia, despertar emociones o sembrar inquietud, con el fin de convencer al usuario de que los abra sin sospechar el peligro.

Los archivos PDF maliciosos suelen presentarse bajo apariencias confiables para engañar al usuario. Entre los disfraces más utilizados se encuentran documentos que parecen ser facturas de compras pendientes o deudas bajo nombres genéricos como “Factura.pdf”, hojas de vida enviadas a empresas en procesos de contratación, resultados de exámenes médicos o incluso comunicaciones que aparentan provenir de bancos, entidades financieras o instituciones gubernamentales. Esta estrategia busca generar confianza y credibilidad para aumentar la probabilidad de que la víctima abra el archivo.

En cuanto a su funcionamiento, los atacantes suelen recurrir a la inserción de scripts dentro del documento, es decir, fragmentos de código capaces de descargar programas dañinos, establecer conexiones remotas o ejecutar tareas ocultas en el sistema.

Algunos archivos también pueden incluir enlaces invisibles que se activan al interactuar con determinadas funciones del PDF. A esto se suma la posibilidad de explotar errores de seguridad en programas ampliamente utilizados para leer este tipo de archivos, como Adobe Reader o Foxit, lo que amplifica el riesgo de infección.

Read more...