El Hashtags en Twitter, Facebook e Instagram

>> domingo, 22 de mayo de 2016

CÓMO USAR HASHTAGS EN TWITTER, FACEBOOK E INSTAGRAM

http://blog.hubspot.es/ 22/05/2016

Siempre y cuando tu cuenta sea pública, cualquier persona que realice una búsqueda con ese hashtag podrá encontrar tu publicación en Instagram.

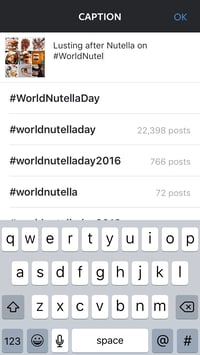

Cuando escribas un post nuevo y comiences a escribir un hashtag con el símbolo #, Instagram te sugerirá los hashtags dependiendo de su popularidad. Échales un ojo a las sugerencias que obtuve cuando escribí el hashtag incompleto #WorldNutel:

Cómo encontrar hashtags en Instagram

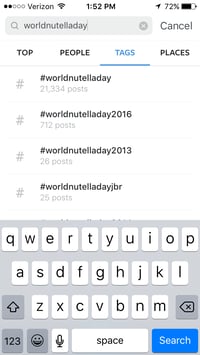

Si ya conoces el hashtag que deseas buscar, la única manera de hacerlo en Instagram en tu dispositivo móvil es con una búsqueda simple. Puedes realizar una búsqueda simple al hacer clic en la lupa que se encuentra en la parte inferior de la pantalla, la cual te llevará a la pestaña «Explorar». Allí, escribe el nombre del hashtag en el cuadro de búsqueda que está en la parte superior de la pantalla y selecciona la pestaña «Etiqueta»:

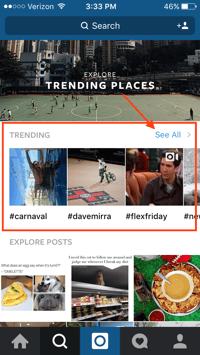

Si buscas hashtags populares desde cero, el mejor lugar para buscar es la pestaña «Explorar» de Instagram. Allí, encontrarás hashtags populares y también los post que les gustaron a aquellas personas cuyos post te gustan a ti, o aquellos post a los que muchas personas le dieron «me gusta» en la comunidad de Instagram.

Para explorar estos hashtags, dirígete hacia la pestaña «Explorar» al hacer clic en la lupa que está en la parte inferior de tu pantalla. Échale un vistazo a la sección «Tendencia» para explorar los hashtags de tendencia al navegar en la barra de hashtags relacionados que se desplaza hacia la izquierda o al hacer clic en «Ver todos».

¿Se pueden usar hashtags «en la naturaleza»?

¿Se pueden usar hashtags «en la naturaleza»?

A pesar de que los hashtags nacieron y funcionan mejor online, también puedes exhibirlos en la vida real. Intenta colocar hashtags en lugares públicos importantes y de mucho tráfico (como en imágenes, pósteres, menús, etiquetas adhesivas y más) para alentar a las personas a buscar ese hashtag online.

¿Qué otros consejos tienes sobre los hashtags en Twitter, Facebook e Instagram? Comparte tus comentarios con nosotros.

Autor: Laura Martinez Molera

Read more...

http://blog.hubspot.es/ 22/05/2016

Durante las últimas décadas, se han agregado muchas palabras al diccionario(post en inglés) gracias a las redes sociales, pero pocas se han vuelto un término tan aceptado y utilizado ampliamente como «hashtag».

Por un largo tiempo, el símbolo de la almohadilla «#» («hashtag» en inglés), era conocido simplemente como «numeral». Ahora, la única vez que oigo que se hace referencia a ese símbolo como «numeral» es cuando ingreso mi número PIN para pagar la factura de mi teléfono celular.

Si bien los hashtags se hicieron famosos originalmente en Twitter (artículo en inglés), ahora se utilizan en la mayoría de las principales redes sociales como Facebook e Instagram. En este post exploraremos qué es un hashtag, por qué es tan importante y cómo funciona en Twitter, Facebook e Instagram.

¿Qué quiere decir la palabra «hashtag»?

Un hashtag es una frase de palabras clave escrita sin espacios que se encuentra después del símbolo de la almohadilla (#). Por ejemplo, #InboundChat y #AmantesdelChocolate son dos hashtags.

Puedes ubicar estos hashtags en cualquier lugar en tus post de redes sociales: al principio, al final o en el medio. (Consulta este post [en inglés] para obtener más instrucciones sobre cómo utilizar los hashtags).

Estos hashtags reúnen conversaciones públicas de distintos usuarios en una sola secuencia que puedes encontrar si buscas un hashtag en particular, si haces clic en alguno o si utilizas una herramienta de monitorización externa como Buzón de entrada social de HubSpot. Ten en cuenta que para que un post con un hashtag aparezca en la búsqueda de una persona, ese post debe ser público.

¿Qué hace que los hashtags sean tan geniales?

Si retrocedemos al año 2007, cuando los hashtags eran un concepto totalmente nuevo, Chris Messina de Google se dio cuenta inmediatamente del valor que tenían. Escribió (artículo en inglés) que el concepto «canal» de los hashtags satisface muchas de las necesidades que tienen los debates grupales, pero sin todos los «elementos de gestión innecesarios» que tiene la mayoría de estos sistemas de grupo.

Además, Messina escribió que son de fácil acceso con la sintaxis que hay en Twitter (y ahora también en otras redes sociales), fáciles de aprender, flexibles y funcionan con el comportamiento de los usuarios actuales, en lugar de obligarlos a aprender algo completamente nuevo. También funcionan de manera consistente en teléfonos celulares, a diferencia, por ejemplo, de la tecla del asterisco.

Casi una década después, los hashtags siguen prosperando y cuando se usan correctamente, son un recurso excelente con el que cuentan las personas y las marcas para hacer que sus post sean más visibles y aumentar su interacción. Estos pueden ofrecerles a las personas pistas y contextos útiles para recordar, y actualizar a un grupo de personas con intereses similares sobre un tema específico en tiempo real.

Los hashtags suelen utilizarse para unir conversaciones en torno a cuestiones como:

Eventos o conferencias, como #INBOUND16 o #SB50

Desastres o emergencias , como #JeSuisCharlie o #PrayForHaiti

Días festivos o celebraciones, como #WorldNutellaDay o #OneHaleOfAWedding

Temas de interés general, como #WinterWonderland o #AmantesdelChocolate

Hashtags populares, como #tbt o #MotivationMonday

La clave es usar los hashtags con moderación y solo cuando agreguen valor. Si los usas demasiado, pueden volverse confusos, inútiles o simplemente irritantes.

Cómo funcionan los hashtags en Twitter, Facebook e Instagram

Haz clic en una de las siguientes tres redes sociales para dirigirte a esa sección en específico:

Cómo funcionan los hashtags en Twitter

Cómo funcionan los hashtags en Facebook

Cómo funcionan los hashtags en Instagram

1) Cómo funcionan los hashtags en Twitter

Un hashtag en Twitter une las conversaciones de diferentes usuarios en una sola secuencia. Si los usuarios de Twitter que no están conectados entre sí de ninguna otra manera hablan sobre un mismo tema utilizando un hashtag específico, sus tweets aparecerán en la misma secuencia.

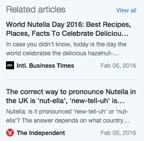

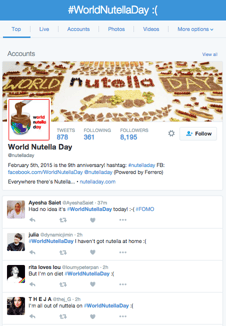

Así es como se ve una secuencia de hashtags en Twitter (usaremos #WorldNutellaDay como ejemplo):

La mayoría de los mejores elementos se muestran en el centro de esta página. Para el hashtag #WorldNutellaDay, descubrirás algunas formas de alternar la secuencia del hashtag: Destacados (predeterminado), En directo, Noticias, Fotos, Videos y Más opciones.

Destacados: una secuencia de tweets que utiliza ese hashtag y que ha logrado mayor popularidad; generalmente son los tweets de personas o marcas de gran influencia que cuentan con muchos seguidores. (Descarga nuestra guía sobre cómo obtener más de 1.000 seguidores de Twitter aquí [en inglés]).

En directo: una secuencia de tweets en vivo de cualquier cuenta que publique un tweet con ese hashtag.

Noticias: una secuencia de tweets en vivo de editores y otras fuentes de noticias designadas.

Fotos: un collage de las fotos que se incluyeron en los tweets que usan ese hashtag. Cuando colocas el cursor sobre una foto se muestran las opciones de responder, retwittear o darle «Me gusta» a un tweet con tan solo un clic. Puedes abrir el tweet al hacer clic en la foto.

Videos: una secuencia de los tweets que utilizan el hashtag y que contienen videos.

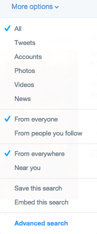

Más opciones: un menú desplegable que cuenta con algunas opciones grandiosas como: «De personas que sigues» o «Cerca de ti». Además, aquí puedes guardar tu búsqueda al hacer clic en «Insertar esta búsqueda». Para volver a acceder a esta búsqueda más tarde, simplemente haz clic en el cuadro de búsqueda que se encuentra en la esquina superior derecha de la pantalla de tu página de inicio de Twitter y aparecerá como una búsqueda guardada.

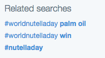

A la izquierda de la pantalla de la secuencia #WorldNutellaDay, encontrarás «Búsquedas relacionadas». Esto es particularmente útil si buscas hashtags que no sean oficiales para tus campañas y eventos propios y los de otras personas.

A la izquierda de la pantalla de la secuencia #WorldNutellaDay, encontrarás «Búsquedas relacionadas». Esto es particularmente útil si buscas hashtags que no sean oficiales para tus campañas y eventos propios y los de otras personas.

Por último, a la derecha de la pantalla encontrarás «Artículos relacionados». Aquí es donde Twitter publica los artículos más recientes y populares sobre el tema de sus editores asociados. Si quieres ver más artículos acerca de ese tema, haz clic en «Ver todo».

Por último, a la derecha de la pantalla encontrarás «Artículos relacionados». Aquí es donde Twitter publica los artículos más recientes y populares sobre el tema de sus editores asociados. Si quieres ver más artículos acerca de ese tema, haz clic en «Ver todo».

De manera predeterminada, Twitter adapta estas tendencias a ti según tu ubicación y a quiénes sigues. Si quieres cambiar la ubicación que utiliza Twitter para adaptar tus tendencias, puedes hacerlo al seleccionar la opción «Cambiar» que se encuentra a la derecha de «Tendencias». En la ventana que aparece, haz clic nuevamente en «Cambiar» y luego ingresa la información de ubicación que te gustaría que utilice Twitter.

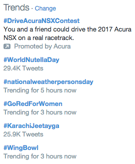

Las «tendencias» nativas de Twitter se limitan solo a unos pocos hashtags. Por lo tanto, si deseas encontrar hashtags más allá de las tendencias y no sabes qué buscar, piensa en utilizar la Búsqueda avanzada para explorar los tweets o usar una aplicación externa comoTrendsmap (sitio en inglés).

Hashtags de Twitter Chat

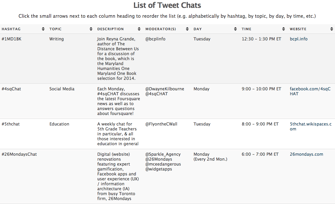

Además de los hashtags para eventos, campañas y promociones, existe una función única en Twitter llamada Twitter Chats. Los Twitter Chats son sesiones de preguntas y respuestas en directo organizadas en torno a un hashtag; ya sea sobre la marcha u organizadas previamente.

Me gusta cómo lo explica Buffer (artículo en inglés): «Imagina un evento de conexiones profesionales, pero sin un código de vestimenta y con un teclado en lugar de un bar. Se aplican las mismas costumbres de cortesía y respeto, y es una excelente manera de conocer personas con intereses similares».

Hay Twitter Chats sobre todo lo que imagines, desde marketing y finanzas personales, hasta para quienes adoran a los gatos.

Si quieres participar en los chats de Twitter, échale un vistazo al Programa de Twitter Chat de TweetReports, en donde puedes ordenar los eventos por fecha, hashtag y temas como escritura, redes sociales y más. También puedes enviar tus propios chats en Twitter para que los consideren los demás.

2) Cómo funcionan los hashtags en Facebook

Al igual que en Twitter, un hashtag de Facebook une las conversaciones de diferentes usuarios en una sola secuencia. Pero, a diferencia de Twitter e Instagram, donde muchas personas tienen cuentas públicas y sus post pueden ser vistos por cualquiera, los post y las cuentas de Facebook de la mayoría de las personas son privados. Esto significa que incluso si las personas utilizan hashtags, no aparecerán en la búsqueda. ¿Quieres saber cuál es el resultado de esto? Los hashtags que puedes buscar en Facebook, por lo general, son los que publican los influenciadores, marcas y editores, en lugar de otras personas en particular.

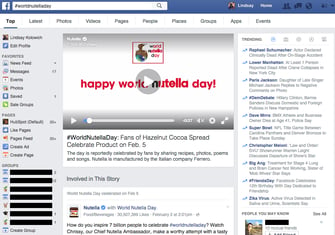

A continuación puedes ver cómo luce la secuencia de un hashtag en Facebook (usaremos #WorldNutellaDay como ejemplo una vez más):

Cómo encontrar hashtags en Facebook

Si ya conoces el hashtag para el que quieres obtener resultados, hay dos formas básicas para hacerlo: con una búsqueda simple o al escribirlo directamente en la URL.

Puedes realizar una búsqueda simple con el cuadro de búsqueda que se encuentra en la esquina superior izquierda de tu pantalla:

También puedes buscar un hashtag al escribirlo directamente en una URL; por ejemplo:facebook.com/hashtag/InsertarHashtagAquí. Podrás encontrar el hashtag #WorldNutellaDay en www.facebook.com/hashtag/WorldNutellaDay.

Si buscas hashtags populares desde cero, el mejor lugar para realizar tu búsqueda es la barra de tendencias que se encuentra en el lado izquierdo de tu pantalla de inicio. (Nota: actualmente, esta opción solo está disponible en inglés en algunos países). Los artículos y hashtags que te muestra Facebook se basan en una serie de factores diferentes en los que se incluyen las interacciones, la actualidad, las páginas que te gustaron y tu ubicación.

Si bien la mayoría de las tendencias en Twitter son hashtags, esto no sucede de igual forma en Facebook. En la siguiente imagen podrás ver que solo una tendencia es en realidad un hashtag (#DemDebate):

3)

O como en este:

Por un largo tiempo, el símbolo de la almohadilla «#» («hashtag» en inglés), era conocido simplemente como «numeral». Ahora, la única vez que oigo que se hace referencia a ese símbolo como «numeral» es cuando ingreso mi número PIN para pagar la factura de mi teléfono celular.

Si bien los hashtags se hicieron famosos originalmente en Twitter (artículo en inglés), ahora se utilizan en la mayoría de las principales redes sociales como Facebook e Instagram. En este post exploraremos qué es un hashtag, por qué es tan importante y cómo funciona en Twitter, Facebook e Instagram.

¿Qué quiere decir la palabra «hashtag»?

Un hashtag es una frase de palabras clave escrita sin espacios que se encuentra después del símbolo de la almohadilla (#). Por ejemplo, #InboundChat y #AmantesdelChocolate son dos hashtags.

Puedes ubicar estos hashtags en cualquier lugar en tus post de redes sociales: al principio, al final o en el medio. (Consulta este post [en inglés] para obtener más instrucciones sobre cómo utilizar los hashtags).

Estos hashtags reúnen conversaciones públicas de distintos usuarios en una sola secuencia que puedes encontrar si buscas un hashtag en particular, si haces clic en alguno o si utilizas una herramienta de monitorización externa como Buzón de entrada social de HubSpot. Ten en cuenta que para que un post con un hashtag aparezca en la búsqueda de una persona, ese post debe ser público.

¿Qué hace que los hashtags sean tan geniales?

Si retrocedemos al año 2007, cuando los hashtags eran un concepto totalmente nuevo, Chris Messina de Google se dio cuenta inmediatamente del valor que tenían. Escribió (artículo en inglés) que el concepto «canal» de los hashtags satisface muchas de las necesidades que tienen los debates grupales, pero sin todos los «elementos de gestión innecesarios» que tiene la mayoría de estos sistemas de grupo.

Además, Messina escribió que son de fácil acceso con la sintaxis que hay en Twitter (y ahora también en otras redes sociales), fáciles de aprender, flexibles y funcionan con el comportamiento de los usuarios actuales, en lugar de obligarlos a aprender algo completamente nuevo. También funcionan de manera consistente en teléfonos celulares, a diferencia, por ejemplo, de la tecla del asterisco.

Casi una década después, los hashtags siguen prosperando y cuando se usan correctamente, son un recurso excelente con el que cuentan las personas y las marcas para hacer que sus post sean más visibles y aumentar su interacción. Estos pueden ofrecerles a las personas pistas y contextos útiles para recordar, y actualizar a un grupo de personas con intereses similares sobre un tema específico en tiempo real.

Los hashtags suelen utilizarse para unir conversaciones en torno a cuestiones como:

Eventos o conferencias, como #INBOUND16 o #SB50

Desastres o emergencias , como #JeSuisCharlie o #PrayForHaiti

Días festivos o celebraciones, como #WorldNutellaDay o #OneHaleOfAWedding

Temas de interés general, como #WinterWonderland o #AmantesdelChocolate

Hashtags populares, como #tbt o #MotivationMonday

La clave es usar los hashtags con moderación y solo cuando agreguen valor. Si los usas demasiado, pueden volverse confusos, inútiles o simplemente irritantes.

Cómo funcionan los hashtags en Twitter, Facebook e Instagram

Haz clic en una de las siguientes tres redes sociales para dirigirte a esa sección en específico:

Cómo funcionan los hashtags en Twitter

Cómo funcionan los hashtags en Facebook

Cómo funcionan los hashtags en Instagram

1) Cómo funcionan los hashtags en Twitter

Un hashtag en Twitter une las conversaciones de diferentes usuarios en una sola secuencia. Si los usuarios de Twitter que no están conectados entre sí de ninguna otra manera hablan sobre un mismo tema utilizando un hashtag específico, sus tweets aparecerán en la misma secuencia.

Así es como se ve una secuencia de hashtags en Twitter (usaremos #WorldNutellaDay como ejemplo):

La mayoría de los mejores elementos se muestran en el centro de esta página. Para el hashtag #WorldNutellaDay, descubrirás algunas formas de alternar la secuencia del hashtag: Destacados (predeterminado), En directo, Noticias, Fotos, Videos y Más opciones.

Destacados: una secuencia de tweets que utiliza ese hashtag y que ha logrado mayor popularidad; generalmente son los tweets de personas o marcas de gran influencia que cuentan con muchos seguidores. (Descarga nuestra guía sobre cómo obtener más de 1.000 seguidores de Twitter aquí [en inglés]).

En directo: una secuencia de tweets en vivo de cualquier cuenta que publique un tweet con ese hashtag.

Noticias: una secuencia de tweets en vivo de editores y otras fuentes de noticias designadas.

Fotos: un collage de las fotos que se incluyeron en los tweets que usan ese hashtag. Cuando colocas el cursor sobre una foto se muestran las opciones de responder, retwittear o darle «Me gusta» a un tweet con tan solo un clic. Puedes abrir el tweet al hacer clic en la foto.

Videos: una secuencia de los tweets que utilizan el hashtag y que contienen videos.

Más opciones: un menú desplegable que cuenta con algunas opciones grandiosas como: «De personas que sigues» o «Cerca de ti». Además, aquí puedes guardar tu búsqueda al hacer clic en «Insertar esta búsqueda». Para volver a acceder a esta búsqueda más tarde, simplemente haz clic en el cuadro de búsqueda que se encuentra en la esquina superior derecha de la pantalla de tu página de inicio de Twitter y aparecerá como una búsqueda guardada.

Cómo usar hashtags en Twitter

¿Quieres participar en la conversación o iniciar una propia? Utilizar un hashtag en Twitter es tan sencillo como publicar un tweet desde una cuenta pública que incluya un hashtag como el siguiente:

According to our lawyers, we can only wish you "Happy Generic Hazelnut Spread Day." #WorldNutellaDay

O como este:

[New Calendar] Get your #SocialMedia planned with this calendar from @HubSpot and @Buffer. hubs.ly/H021lQm0

Siempre y cuando tu cuenta sea pública, cualquier persona que realice una búsqueda con ese hashtag podrá encontrar tu tweet.

Cómo encontrar hashtags en Twitter

Hay varias formas de encontrar hashtags en Twitter. Si ya conoces el hashtag que deseas buscar, existen cuatro maneras principales para buscarlo: búsqueda simple, búsqueda avanzada, monitorización con una herramienta externa o escribir el hashtag directamente en la URL.

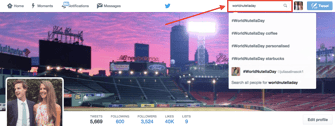

Puedes realizar una búsqueda simple al utilizar el cuadro de búsqueda que se encuentra en la esquina superior derecha de tu pantalla:

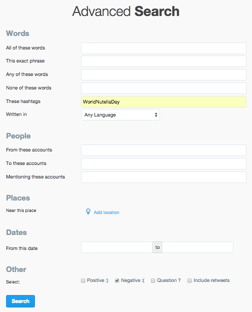

Si buscas un hashtag, pero quieres incluir más detalles en tu búsqueda, prueba la búsqueda avanzada de Twitter. Aquí puedes buscar tweets con palabras y frases exactas, escritos en un idioma determinado, de cuentas específicas, cerca de ciertos lugares, publicados en fechas específicas e incluso aquellos que contienen caritas sonrientes :) o caritas tristes :(.

Por ejemplo, si quisiera buscar los tweets del #WorldNutellaDay con carita triste, debería realizar la búsqueda de la siguiente manera:

Los resultados se muestran en una secuencia con distintas opciones para alternar, al igual que nuestra búsqueda original de hashtags. (¡Estas personas necesitan un poco de Nutella en sus vidas!)

También puedes usar una herramienta de monitorización externa como Buzón de entrada social de HubSpot para monitorear determinados hashtags. Estas herramientas agruparán determinados hashtags en una secuencia, además de cualquier otra secuencia que ya hayas configurado en la herramienta.

(Clientes de HubSpot: para configurar una secuencia en Buzón de entrada social, haz clic en Social > Monitorización > «+» y escribe el nombre del hashtag que te gustaría monitorear. (Haz clic aquí para obtener instrucciones detalladas sobre cómo crear secuencias de monitoreo [en inglés]).

Por último, puedes buscar un hashtag al escribirlo directamente en una URL, como por ejemplo: twitter.com/InsertarHashtagAquí. Por lo tanto, el hashtag #WorldNutellaDay puede encontrarse en twitter.com/#WorldNutellaDay.

Si quieres encontrar hashtags populares desde cero, el mejor lugar para buscar es la barra de tendencias que se encuentra en el lado izquierdo de tu pantalla de inicio. Las palabras de los hashtags populares suelen convertirse en tendencia; temas de los que hablan muchas personas y por eso son «tendencia». ¡Oh, mira! ¡#WorldNutellaDay es tendencia!

De manera predeterminada, Twitter adapta estas tendencias a ti según tu ubicación y a quiénes sigues. Si quieres cambiar la ubicación que utiliza Twitter para adaptar tus tendencias, puedes hacerlo al seleccionar la opción «Cambiar» que se encuentra a la derecha de «Tendencias». En la ventana que aparece, haz clic nuevamente en «Cambiar» y luego ingresa la información de ubicación que te gustaría que utilice Twitter.

Las «tendencias» nativas de Twitter se limitan solo a unos pocos hashtags. Por lo tanto, si deseas encontrar hashtags más allá de las tendencias y no sabes qué buscar, piensa en utilizar la Búsqueda avanzada para explorar los tweets o usar una aplicación externa comoTrendsmap (sitio en inglés).

Hashtags de Twitter Chat

Además de los hashtags para eventos, campañas y promociones, existe una función única en Twitter llamada Twitter Chats. Los Twitter Chats son sesiones de preguntas y respuestas en directo organizadas en torno a un hashtag; ya sea sobre la marcha u organizadas previamente.

Me gusta cómo lo explica Buffer (artículo en inglés): «Imagina un evento de conexiones profesionales, pero sin un código de vestimenta y con un teclado en lugar de un bar. Se aplican las mismas costumbres de cortesía y respeto, y es una excelente manera de conocer personas con intereses similares».

Hay Twitter Chats sobre todo lo que imagines, desde marketing y finanzas personales, hasta para quienes adoran a los gatos.

Si quieres participar en los chats de Twitter, échale un vistazo al Programa de Twitter Chat de TweetReports, en donde puedes ordenar los eventos por fecha, hashtag y temas como escritura, redes sociales y más. También puedes enviar tus propios chats en Twitter para que los consideren los demás.

2) Cómo funcionan los hashtags en Facebook

Al igual que en Twitter, un hashtag de Facebook une las conversaciones de diferentes usuarios en una sola secuencia. Pero, a diferencia de Twitter e Instagram, donde muchas personas tienen cuentas públicas y sus post pueden ser vistos por cualquiera, los post y las cuentas de Facebook de la mayoría de las personas son privados. Esto significa que incluso si las personas utilizan hashtags, no aparecerán en la búsqueda. ¿Quieres saber cuál es el resultado de esto? Los hashtags que puedes buscar en Facebook, por lo general, son los que publican los influenciadores, marcas y editores, en lugar de otras personas en particular.

A continuación puedes ver cómo luce la secuencia de un hashtag en Facebook (usaremos #WorldNutellaDay como ejemplo una vez más):

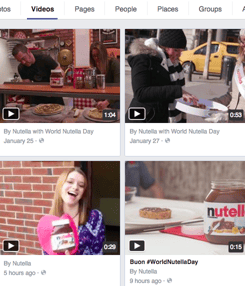

El mejor contenido aparece en el centro de esta página. Hay varias formas de cambiar la secuencia de #WorldNutellaDay (incluso más que en Twitter): Destacados (predeterminado), Reciente, Fotos, Videos, Páginas, Personas, Lugares, Aplicaciones y Eventos.

- Destacados: una secuencia de los post en Facebook que utilizan ese hashtag y que han logrado obtener mayor popularidad; generalmente son los tweets de personas o marcas de gran influencia que cuentan con muchos seguidores. En este caso, un video de la propia marca Nutella fue el más popular y consiguió el primer puesto en la búsqueda.

- Reciente: una secuencia de los post públicos en Facebook que utilizan ese hashtag, normalmente los publican los influenciadores, marcas o editores; por ejemplo, un bloguero del arte culinario que publica un tutorial sobre cómo preparar una torta de crema de avellana para el #WorldNutellaDay.

- Fotos: una secuencia de los post públicos en Facebook que utilizan el hashtag y que contienen fotos.

- Videos: una secuencia de los post públicos en Facebook que utilizan el hashtag y que contienen videos.

- Páginas: las páginas en Facebook que se asocian oficialmente con el hashtag.

- Personas: las personas en Facebook con un nombre asociado oficialmente con el hashtag. Para un hashtag como #WorldNutellaDay, no se arroja ningún resultado en esta sección.

- Lugares: los lugares en el mundo con un nombre oficialmente asociado con el hashtag. Para un hashtag como #WorldNutellaDay, no se arroja ningún resultado en esta sección.

- Grupos: los grupos con un nombre asociado oficialmente con el hashtag.

- Aplicaciones: las aplicaciones en Facebook con un nombre asociado oficialmente con el hashtag.

- Eventos: los eventos en Facebook con un nombre asociado oficialmente con el hashtag.

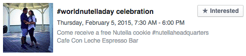

Cómo usar hashtags en Facebook

Para usar un hashtag en Facebook, lo único que debes hacer es publicar un post en tu página o biografía de Facebook que incluya ese hashtag.

Si quieres que el resto de las personas, además de tus amigos de Facebook, pueda encontrarlo, asegúrate de que tu post sea público. Para que tu post en Facebook sea público, haz clic en el botón que está a la izquierda de «Publicar» y selecciona «Público» en el menú desplegable.

Una vez que publiques el post en tu página o biografía, el hashtag se convertirá en un enlace que puede seleccionarse y que redirecciona a las personas hacia la página del hashtag. A continuación te mostraré cómo luce un post en Facebook con un hashtag:

Cómo encontrar hashtags en Facebook

Si ya conoces el hashtag para el que quieres obtener resultados, hay dos formas básicas para hacerlo: con una búsqueda simple o al escribirlo directamente en la URL.

Puedes realizar una búsqueda simple con el cuadro de búsqueda que se encuentra en la esquina superior izquierda de tu pantalla:

También puedes buscar un hashtag al escribirlo directamente en una URL; por ejemplo:facebook.com/hashtag/InsertarHashtagAquí. Podrás encontrar el hashtag #WorldNutellaDay en www.facebook.com/hashtag/WorldNutellaDay.

Si buscas hashtags populares desde cero, el mejor lugar para realizar tu búsqueda es la barra de tendencias que se encuentra en el lado izquierdo de tu pantalla de inicio. (Nota: actualmente, esta opción solo está disponible en inglés en algunos países). Los artículos y hashtags que te muestra Facebook se basan en una serie de factores diferentes en los que se incluyen las interacciones, la actualidad, las páginas que te gustaron y tu ubicación.

Si bien la mayoría de las tendencias en Twitter son hashtags, esto no sucede de igual forma en Facebook. En la siguiente imagen podrás ver que solo una tendencia es en realidad un hashtag (#DemDebate):

3)

Cómo funcionan los hashtags en Instagram

Al igual que en Twitter y Facebook, un hashtag en Instagram une las conversaciones de diferentes usuarios en una sola secuencia. Si los usuarios de Instagram que no están conectados entre sí de ninguna otra manera hablan sobre un mismo tema utilizando un hashtag específico, sus post aparecerán en la misma secuencia.

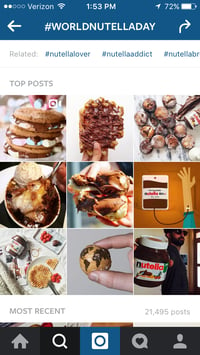

Aquí puedes ver cómo luce la secuencia de un hashtag en Instagram, nuevamente con #WorldNutellaDay como ejemplo:

Observa que la interfaz de usuario en la secuencia del hashtag de Instagram es mucho más simple que las de Twitter y Facebook. Puedes hacer tres cosas desde esta página: desplazarte por los hashtags relacionados, ver los post principales y explorar los post recientes.

- Hashtags relacionados: todos los hashtags relacionados (en este caso, #amantedelanutella, #adictoalanutella, #pandenutella, etcétera) que los usuarios pueden explorar en la barra de hashtags relacionados que se desplaza hacia la izquierda.

- Publicaciones destacadas: los nueve post que utilizan ese hashtag y que han logrado obtener la mayor popularidad; generalmente son las publicaciones de personas o marcas de gran influencia que cuentan con muchos seguidores. Hay un límite de nueve post.

- Más recientes: una secuencia en vivo de las publicaciones de Instagram de todas las personas que agregan ese hashtag en su publicación.

Cómo usar hashtags en Instagram

¿Quieres participar en la conversación o iniciar una propia? Usar un hashtag en Instagram es tan sencillo como publicar un post en Instagram desde una cuenta pública que incluya el hashtag como en el siguiente ejemplo:

Siempre y cuando tu cuenta sea pública, cualquier persona que realice una búsqueda con ese hashtag podrá encontrar tu publicación en Instagram.

Cuando escribas un post nuevo y comiences a escribir un hashtag con el símbolo #, Instagram te sugerirá los hashtags dependiendo de su popularidad. Échales un ojo a las sugerencias que obtuve cuando escribí el hashtag incompleto #WorldNutel:

Cómo encontrar hashtags en Instagram

Si ya conoces el hashtag que deseas buscar, la única manera de hacerlo en Instagram en tu dispositivo móvil es con una búsqueda simple. Puedes realizar una búsqueda simple al hacer clic en la lupa que se encuentra en la parte inferior de la pantalla, la cual te llevará a la pestaña «Explorar». Allí, escribe el nombre del hashtag en el cuadro de búsqueda que está en la parte superior de la pantalla y selecciona la pestaña «Etiqueta»:

Si buscas hashtags populares desde cero, el mejor lugar para buscar es la pestaña «Explorar» de Instagram. Allí, encontrarás hashtags populares y también los post que les gustaron a aquellas personas cuyos post te gustan a ti, o aquellos post a los que muchas personas le dieron «me gusta» en la comunidad de Instagram.

Para explorar estos hashtags, dirígete hacia la pestaña «Explorar» al hacer clic en la lupa que está en la parte inferior de tu pantalla. Échale un vistazo a la sección «Tendencia» para explorar los hashtags de tendencia al navegar en la barra de hashtags relacionados que se desplaza hacia la izquierda o al hacer clic en «Ver todos».

A pesar de que los hashtags nacieron y funcionan mejor online, también puedes exhibirlos en la vida real. Intenta colocar hashtags en lugares públicos importantes y de mucho tráfico (como en imágenes, pósteres, menús, etiquetas adhesivas y más) para alentar a las personas a buscar ese hashtag online.

¿Qué otros consejos tienes sobre los hashtags en Twitter, Facebook e Instagram? Comparte tus comentarios con nosotros.

Autor: Laura Martinez Molera